Comment l’émergence de la cryptographie post-quantique (CPQ) est-elle en train d’influencer les opérations de cybersécurité traditionnelles des PME? Comment les algorithmes post-quantiques sont-ils intégrés dans les produits de sécurité numérique afin que les PME puissent renforcer leur posture traditionnelle en matière de cybersécurité et pérenniser leurs produits?

L’objectif de notre Infolettre du mois de mars 2025 est d’apporter des réponses concrètes à ces deux questions fondamentales. La cryptographie post-quantique (CPQ) est apparue en réponse aux vulnérabilités potentielles des systèmes cryptographiques actuels posées par l’avènement de l’informatique quantique. À mesure que les ordinateurs quantiques deviennent plus puissants et de haute technicité, ils pourraient potentiellement briser les algorithmes cryptographiques communément utilisés, tels que RSA et ECC, qui sont fondamentaux pour la sécurité actuelle des données. La cryptographie post-quantique (CPQ) vise à développer des algorithmes cryptographiques résistants aux attaques quantiques, assurant la protection ininterrompue des informations confidentielles. Au commencement de notre Infolettre de mars 2025, il est important de noter que la cryptographie post-quantique (CPQ) est distincte de la cryptographie quantique qui s’appuie sur les principes de la mécanique quantique pour protéger les données.

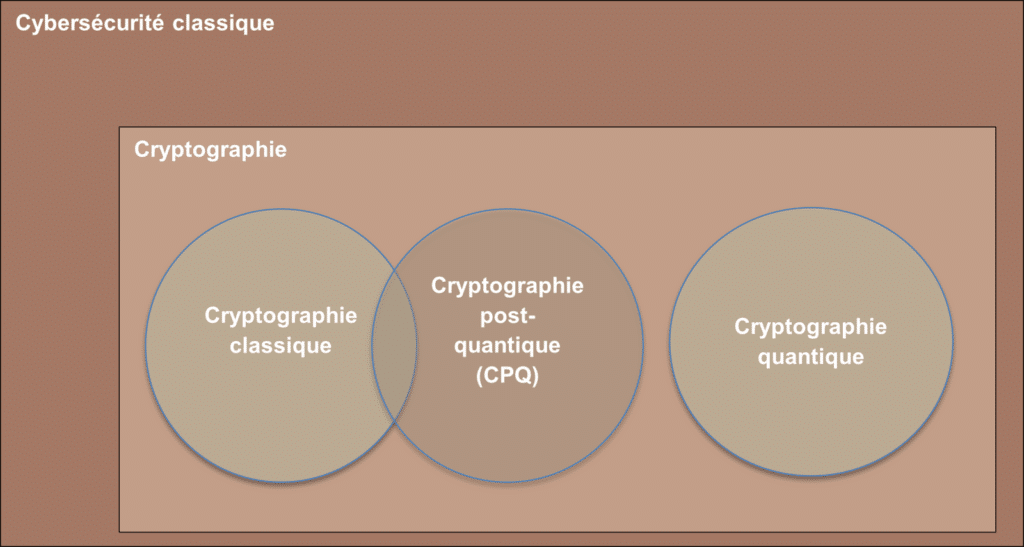

Contextuellement envisagé, il est également notable de préciser que pour la plupart des PME, elles migreront automatiquement vers des algorithmes post-quantiques via des mises à niveau de leurs systèmes fournisseurs actuels. Néanmoins, au-delà d’une explication contextuelle aussi brève et avant de tenter de répondre à nos deux questions fondamentales, nous devons reconnaître que ce sujet innovateur est plus complexe, plus exigeant et plus multiforme qu’il n’y paraît à première vue. C’est pourquoi nous devons circonscrire succinctement la cryptographie post-quantique à la lumière de deux (2) autres outils de cybersécurité : la cryptographie classique et la cryptographie quantique.

Au sujet des meilleures pratiques de sécurité numérique, il existe trois (3) concepts fondamentaux en cybersécurité que nous avons besoin de démarquer clairement : la cryptographie classique, la cryptographie quantique et la cryptographie post-quantique (CPQ). Le préfixe « post » dans le terme « cryptographie post-quantique » (CPQ) désigne l’informatique post-quantique et non la cryptographie post-quantique (CPQ). En tant que telle, la cryptographie quantique est très différente de la cryptographie post-quantique (CPQ). Intrinsèquement parlant, la cryptographie post-quantique (CPQ) n’utilise pas la cryptographie quantique parce qu’elle doit fonctionner à l’intérieur des ordinateurs traditionnels.

Avant d’aborder les réponses requises à nos deux questions essentielles décrites ci-dessus, rafraîchissons nos connaissances acquises concernant un bref contraste entre la cybersécurité classique et la cryptographie post-quantique (voir Tableau 1); les définitions conceptuelles des trois (3) concepts fondamentaux de cybersécurité suivants : cryptographie classique, cryptographie quantique et cryptographie post-quantique (voir Tableau 2); et une analyse comparative résumée entre la cryptographie classique, la cryptographie quantique et la cryptographie post-quantique (voir Tableau 3). Les monographies1,2,3,4,5 référencées dans les notes en bas de page ci-dessous ont été consultées, lues et résumées pour la rédaction méticuleuse de ce cette infolettre multicouche.

1 – Christof Paar, Jan Pelzl and Tim Güneysu. Understanding Cryptography: From Established Symmetric and Asymmetric Ciphers to Post-Quantum Algorithms. Hardcover 2nd Edition published on the 16th of May 2024 by Springer-Verlag GmbH, Heidelberger Platz 3, 14197 City of Berlin, Germany, 543 pages. Understanding Cryptography: From Established Symmetric and Asymmetric Ciphers to Post-Quantum Algorithms | SpringerLink

2 – Ravi Jay Gunnoo. Cybersecurity Education Compendium: Harnessing Digital Safety Best Practices Across the World. 1st Edition published in Paperback – Large Print Format and e-Book Version. Publication date: the 18th of September 2024. Publishing Company: Amazon Publishing USA, City of Seattle, State of Washington, USA, 728 pages. CYBERSECURITY EDUCATION COMPENDIUM: Harnessing Digital Safety Best Practices Across the World: Gunnoo, Ravi Jay: 9798336620344: Books – Amazon.ca

3 – Douglas Robert Stinson and Maura B. Paterson. Cryptography: Theory and Practice – Textbooks in Mathematics. Paperback 4th Edition published on the 21st of January 2023 by Routledge/CRC Press – An Imprint of the Taylor & Francis Book LLC, 6000 Broken Sound Parkway NW, Boca Raton, Florida 33487-2742, United States of America, 598 pages. Cryptography: Theory and Practice – 4th Edition – Douglas Robert Stinson and Maura B. Paterson

4 – Roger A. Grimes. Cryptography Apocalypse: Preparing for the Day When Quantum Computing Breaks Today’s Crypto. Paperback 1st Edition published on the 12th of November 2020 by John Wiley & Sons, Inc., 111 River Street, Hoboken, New Jersey 07030, United States of America, 272 pages. Cryptography Apocalypse: Preparing for the Day When Quantum Computing Breaks Today’s Crypto | Wiley

5 – Ethan Westwood. Post-Quantum Cryptography: Beyond Quantum Threats: Unlocking the Unparalleled Security with CPQ. Paperback Edition published on the 17th of December 2024 by Amazon USA Publishing, City of Seattle, State of Washington, United States of America, 203 pages. Post-Quantum Cryptography: Securing the Future of Digital Communications: Westwood, Ethan, Books, SMART: 9798304019866: Books – Amazon.ca

TABLEAU 1 – Bref contraste entre la cybersécurité classique et la cryptographie post-quantique

Pour réactiver nos connaissances antérieures acquises, qu’est-ce qu’en essence la cybersécurité traditionnelle? D’une part, en quelques mots, la cybersécurité classique (synonymes : sécurité des ordinateurs, protection des systèmes électroniques, sécurité numérique, défense des données électroniques, sécurité informatique, etc.) est la protection des logiciels, des systèmes et des réseaux informatiques contre les cybermenaces qui peuvent mener à la divulgation non autorisée de renseignements, au vol ou à l’endommagement du matériel, des logiciels ou des données, ainsi qu’à la perturbation ou à la mauvaise orientation des services qu’ils fournissent. D’autre part, la cryptographie post-quantique (CPQ) sert à déployer, augmenter et améliorer la cybersécurité classique à un niveau supérieur. Comment est-elle capable de faire cela? Voici quelques explications résumées sous forme de tableau.

| Bref contraste entre la cybersécurité classique & la cryptographie post-quantique (CPQ) | ||

| Caractéristiques | Cybersécurité classique | Cryptographie post-quantique (CPQ) |

| Champs d’application | Étendus, y compris une protection contre les logiciels malveillants, l’hameçonnage, les APT et autres menaces. | Axée précisément sur la lutte contre les cybermenaces reliées à l’informatique quantique. |

| Méthodes | Pares-feux, détection d’intrusion, cryptage classique (par exemple : RSA, ECC, AES) et authentification multi-facteur (MFA). | Algorithmes à résistance quantique (par exemple : cryptographie basée sur un treillis, un hachage, un code). |

| Défis | Adaptation aux menaces en constante évolution, atténuation des vulnérabilités du jour zéro et équilibre entre la convivialité et la sécurité. | Intégration de nouveaux algorithmes aux systèmes informatiques actuels et normalisation des solutions. |

| Concentrations | Détection des cybermenaces en temps réel, atténuation et résilience des systèmes informatiques. | Chiffrement à l’épreuve du temps contre les attaques quantiques. |

| Objectifs ciblés | Protection des systèmes informatiques, des données et des réseaux contre un large éventail de cybermenaces. | Prévention de la violation des données chiffrées par les ordinateurs quantiques. |

| Chiffrement actuel | S’appuie sur des méthodes de cryptographie classiques comme RSA et ECC. | Conception des algorithmes résistants aux capacités de décryptage quantique. |

Nota Bene (N.B.)

- La cybersécurité classique et la cryptographie post-quantique sont des domaines interconnectés, mais ils répondent à des défis différents en matière de systèmes informatiques et de cybermenaces. Alors que la cybersécurité classique est une discipline plus vaste et globale, la cryptographie post-quantique (CPQ) est un domaine spécialisé au sein de la cybersécurité classique, se concentrant principalement sur l’adaptation à l’ère émergente de l’informatique quantique et portant la cybersécurité traditionnelle à un niveau supérieur. La transition vers la cryptographie post-quantique (CPQ) est cruciale à mesure que les ordinateurs quantiques deviennent plus avancés, rendant potentiellement obsolètes certains chiffrements traditionnels.

- Alors que la cybersécurité classique couvre une grande variété de cybermenaces, la cryptographie post-quantique (CPQ) est essentielle pour protéger le chiffrement à clé publique – l’épine dorsale des données, des informations, des communications et des transactions en ligne sécurisées – contre les risques émergents de l’informatique quantique. En un mot, la cryptographie post-quantique (CPQ) est essentiellement un sous-ensemble spécialisé de la cybersécurité classique, conçu pour contrer les défis uniques posés par la technologie de l’informatique quantique. D’autres sous-ensembles essentiels de la cybersécurité classique, en tant que domaine d’expertise global, sont illustrés dans le diagramme de Venn conçu à la page subséquente.

FIGURE 1 – Diagramme de Venn illustrant les sous-ensembles de la cybersécurité classique en tant que discipline globale des connaissances informatiques

Découlant de ce diagramme de Venn synthétisé ci-dessus, on peut extrapoler que la cryptographie classique, la cryptographie post-quantique (CPQ) et la cryptographie quantique représentent des sous-ensembles essentiels de la cybersécurité, chacun répondant à des défis différents en matière de protection des données, des informations, des communications et des transactions en ligne. Dans leur globalité, les sous-ensembles ci-dessus forment une approche multidimensionnelle pour renforcer la cybersécurité face à l’évolution des menaces. Alors que la cryptographie classique sert à consolider les systèmes informatiques actuels, la cryptographie post-quantique (CPQ) nous prépare aux défis de l’ère quantique générés par la technologie de l’informatique quantique, et la cryptographie quantique explore les limites des données, des informations, des communications et des transactions en ligne sécurisées.

TABLEAU 2 – Pour la rétention de nos connaissances : définitions conceptuelles abrégées de la cryptographie classique, de la cryptographie post-quantique (CPQ) et de la cryptographie quantique

|

Cryptographie classique, cryptographie post-quantique (CPQ) et cryptographie quantique : définitions conceptuelles abrégées |

||

| Cryptographie classique | Cryptographie post-quantique (CPQ) | Cryptographie quantique |

| La cryptographie classique est la pratique et l’étude de la sécurisation des données, des informations, des communications et des transactions en ligne grâce à l’utilisation de codes, de sorte que seules les personnes – à qui les données, les informations, les communications et les transactions en ligne sont destinées – puissent les lire et les traiter en exclusivité.

La cryptographie classique implique des techniques telles que le chiffrement (conversion du texte brut en texte chiffré illisible) et le déchiffrement (transformation du texte chiffré en texte brut). La cryptographie classique garantit la confidentialité, l’intégrité, l’authentification et la non-répudiation des données, des renseignements, des communications et des transactions numériques. |

La cryptographie post-quantique (CPQ) fait référence aux algorithmes cryptographiques conçus pour résister à la puissance des ordinateurs quantiques.

Contrairement à la cryptographie classique, qui est vulnérable aux attaques des machines quantiques avancées, les algorithmes cryptographiques post-quantiques s’appuient sur des problèmes mathématiques testés qui sont considérés comme résistants aux techniques de calcul quantique. L’objectif de la cryptographie post-quantique (CPQ) est d’assurer la sécurité à long terme des systèmes numériques, même dans un avenir où les ordinateurs quantiques seront capables de briser les méthodes de cryptage actuelles comme RSA et ECC. Ces algorithmes cryptographiques post-quantiques sont en train d’être développés pour s’intégrer de manière transparente à l’infrastructure numérique existante tout en offrant une protection renforcée. |

La cryptographie quantique est un domaine de pointe qui utilise les principes de la mécanique quantique pour sécuriser les communications.

Son objectif principal est la distribution de clés quantiques (DCQ), qui permet à deux parties concernées de partager des clés de chiffrement en toute sécurité, détectant toute tentative d’écoute clandestine en temps réel. En exploitant des phénomènes quantiques comme la superposition et l’intrication, elle offre une sécurité inégalée, car toute interception non autorisée de données perturbera le système, alertant ainsi les utilisateurs légitimes. |

| La cryptographie classique est la science et l’art de protéger les informations en les convertissant dans un format sécurisé.

La cryptographie classique utilise des algorithmes et des techniques mathématiques, tels que le chiffrement (conversion de données lisibles en code illisible) et le déchiffrement (transformation du code à sa forme originale), pour protéger les communications et les données contre tout accès non autorisé ou toute falsification. La cryptographie classique joue un rôle essentiel pour assurer la confidentialité des données, l’intégrité des données et l’authentification multifactorielle sécurisée (MFA) dans des domaines tels que les services bancaires en ligne, les applications de messagerie et les signatures numériques. |

La cryptographie post-quantique (CPQ) est un domaine de la cryptographie qui se concentre sur le développement d’algorithmes cryptographiques capables de résister aux attaques des ordinateurs quantiques puissants.

Parce que les ordinateurs quantiques ont le potentiel de briser les méthodes de cryptage traditionnelles comme RSA et ECC en résolvant leurs problèmes mathématiques beaucoup plus rapidement, la cryptographie post-quantique (CPQ) vise à garantir la sécurité des systèmes informatiques même dans un avenir alimenté par l’énergie quantique. Ces nouveaux algorithmes s’appuient sur des problèmes mathématiques considérés comme difficiles à résoudre pour les ordinateurs quantiques, tels que la cryptographie basée sur le treillis (CBL), la cryptographie basée sur le hachage (CBH) et les approches polynomiales multivariées. L’objectif est d’offrir une protection à long terme des données et des communications sans nécessiter une toute nouvelle infrastructure, ce qui en fait un domaine de recherche essentiel pour maintenir la sécurité numérique. |

La cryptographie quantique est une méthode avancée de sécurisation des communications utilisant les principes de la mécanique quantique. Son concept de base est la distribution de clés quantiques (DCQ), qui permet à deux parties concernées d’échanger des clés de chiffrement d’une manière théoriquement immunisée contre les écoutes clandestines.

La sécurité de la cryptographie quantique réside dans des phénomènes quantiques uniques tels que :

Contrairement à la cryptographie classique, qui repose sur des algorithmes mathématiques complexes, la cryptographie quantique exploite les lois fondamentales de la physique pour une sécurité inégalée. Cela peut être très prometteur pour la protection des données, en particulier dans un avenir où les ordinateurs quantiques pourraient briser les méthodes de cryptage conventionnelles. |

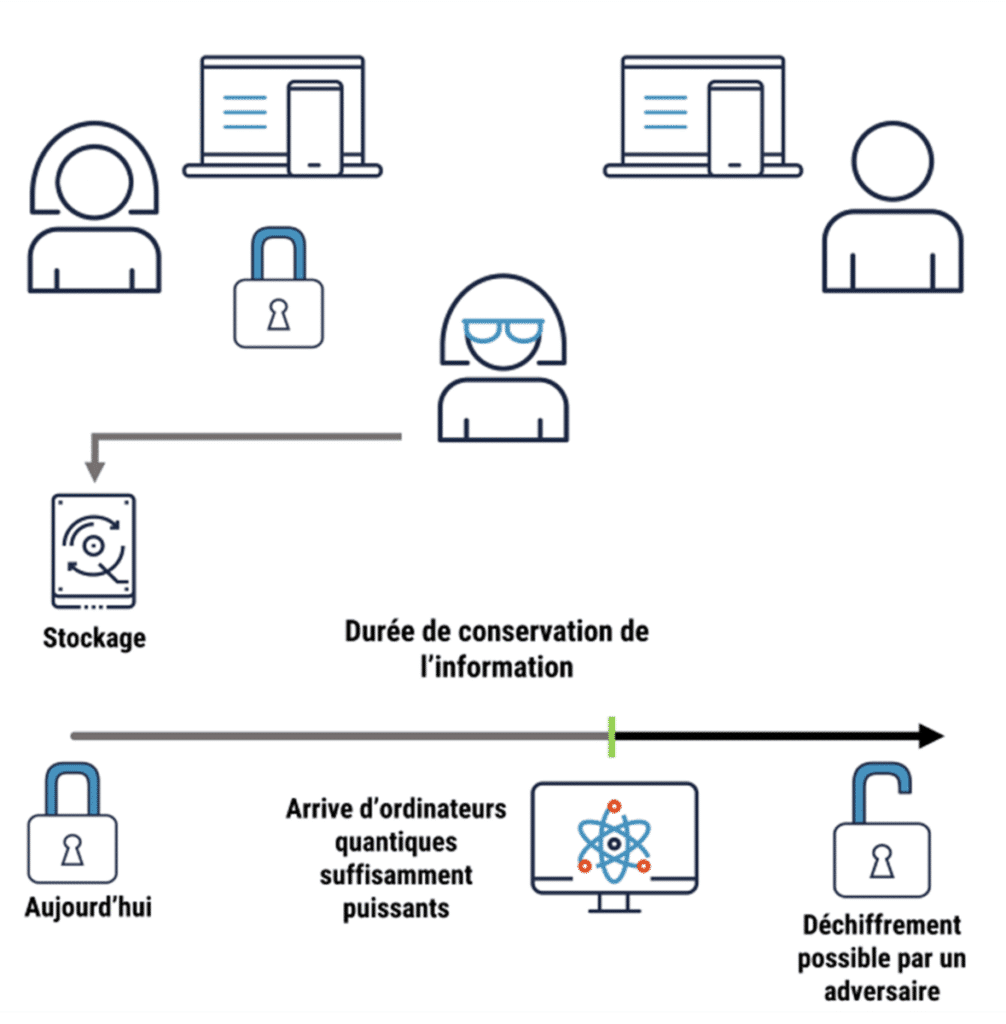

Impact potentiel de la technologie de l’informatique quantique sur le cryptage=stockage d’informations pour un décryptage futur

Figure 2 : Interception de données chiffrées et stockage de ces renseignements pour un déchiffrement ultérieur

Source : Centre canadien pour la cybersécurité – Conseils sur la cybersécurité, Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie (ITSAP.00.017)

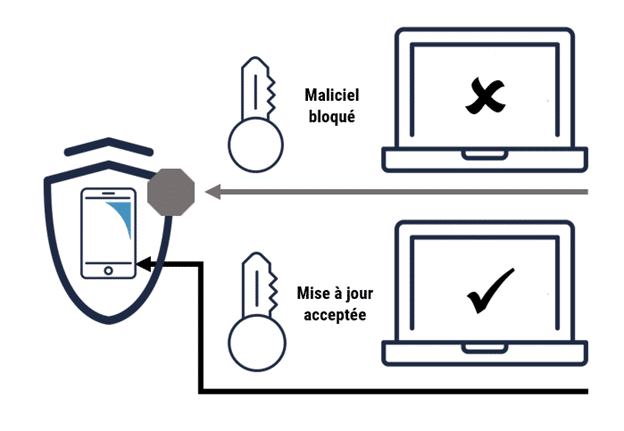

Impact potentiel de la technologie de l’informatique quantique sur l’authentification=usurpation d’identité des systèmes informatiques de confiance

Figure 3: Utilisation de puissants ordinateurs quantiques pour l’usurpation d’identité

Source : Centre canadien pour la cybersécurité – Conseils sur la cybersécurité, Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie

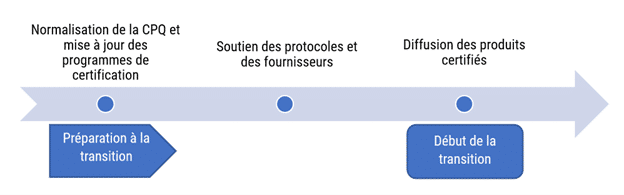

Transition vers la cryptographie post-quantique (CPQ)

Figure 4: Progression de la cryptographie post-quantique (CPQ)

Source : Centre canadien pour la cybersécurité – Conseils sur la cybersécurité, Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie

TABLEAU 3 – Analyse comparative résumée entre la cryptographie classique, la cryptographie quantique et la cryptographie post-quantique (CPQ)

| Caractéristiques | Cryptographie classique | Cryptographie quantique | Cryptographie post-quantique (CPQ) |

| Définitions | La pratique de sécuriser les données à l’aide d’algorithmes et de clés mathématiques. | Utilise les principes de la mécanique quantique pour sécuriser la communication, principalement par le biais de la distribution de clés quantiques (DCQ). | Se concentre sur le développement d’algorithmes résistants aux attaques des ordinateurs quantiques. |

| Fondements de sécurité | S’appuie sur des problèmes de calcul difficiles à résoudre avec des ordinateurs classiques. | Exploite les phénomènes quantiques tels que la superposition et l’intrication pour une sécurité inégalée. | Construit sur des problèmes mathématiques considérés comme difficiles à résoudre pour les ordinateurs classiques et quantiques. |

| Objectifs | Assurer la confidentialité, l’intégrité et l’authentification des communications en ligne et du stockage des données. | Protéger les cryptages à clé publique et garantir que les écoutes clandestines peuvent être détectées en temps réel. | Protéger les systèmes et les données contre les menaces informatiques quantiques tout en étant compatible avec l’infrastructure actuelle. |

| Vulnérabilités | Potentiellement cassable/brisable par les ordinateurs quantiques avec l’algorithme de Shor. | Théoriquement incassable/non-brisable s’il est parfaitement mis en œuvre, mais repose sur une infrastructure quantique. | Conçu pour résister aux attaques quantiques tout en étant compatible avec les systèmes classiques existants. |

| Applications | Services bancaires en ligne, messagerie texte sécurisée, signatures numériques, etc. | Limité aux applications spécialisées comme la distribution sécurisée de clés dans des configurations expérimentales. | Conçu pour remplacer les systèmes cryptographiques actuels afin d’assurer une sécurité à l’épreuve du temps. |

| Statuts de développement | Bien établi et largement utilisé dans les systèmes numériques modernes. | Technologie émergente, principalement utilisée dans des applications expérimentales et de niche. | Des recherches actives sont en cours et des développements sont en élaboration pour se préparer aux impacts de l’informatique post-quantique. |

N.B. pour le Tableau 3 – Analyse comparative résumée : Il convient de noter que la cryptographie classique, la cryptographie quantique et la cryptographie post-quantique (CPQ) traitent de différents besoins et défis en matière de cybersécurité – la cryptographie quantique offrant des avancées théoriques et la cryptographie post-quantique (CPQ) fournissant des solutions pour l’avenir du chiffrement et du déchiffrement. Chaque pratique de sécurité numérique joue un rôle crucial dans le paysage évolutif de la cybersécurité. D’une part, la cryptographie quantique est innovante, mais elle demeure limitée par sa dépendance à l’égard d’un matériel spécialisé. D’autre part, la cryptographie post-quantique (CPQ) est conçue pour être un pont pratique vers un avenir sécuritaire, même face aux progrès des ordinateurs quantiques.

Question préventive 1 : Quelles sont les méthodes de cryptage spécifiques menacées par la technologie de l’informatique quantique?

Méthodes de cryptage spécifiques menacées par la technologie de l’informatique quantique

La technologie de l’informatique quantique représente une menace importante pour plusieurs méthodes de cryptage largement utilisées, en particulier celles basées sur la cryptographie à clé publique. Les principales méthodes à risque sont résumées ci-dessous :

- RSA (Rivest-Shamir-Adleman) : Cet algorithme s’appuie sur la difficulté de factoriser de grands nombres, un problème que les ordinateurs quantiques peuvent résoudre efficacement grâce à l’algorithme de Shor.

- ECC (cryptographie à courbe elliptique) : L’ECC est basé sur la difficulté de résoudre les problèmes de logarithme discret à courbe elliptique, que les ordinateurs quantiques peuvent également résoudre efficacement.

- DSA (algorithme de signature numérique) : Semblable à RSA et ECC, DSA est vulnérable aux attaques de la technologie de l’informatique quantique en raison de sa dépendance aux problèmes de logarithme discret.

Les méthodes de chiffrement symétrique comme AES (norme de chiffrement avancé) sont moins vulnérables, mais des tailles de clé plus grandes (par exemple : AES-256) sont recommandées pour améliorer la résistance aux cyberattaques de la technologie de l’informatique quantique.

Question préventive 2 : Quelles sont les conséquences importantes auxquelles sont confrontées les PME qui ne parviennent pas à migrer vers la cryptographie post-quantique (CPQ) ?

Conséquences importantes auxquelles sont confrontées les PME qui ne parviennent pas à migrer vers la cryptographie post-quantique (CPQ)

Les PME qui ne parviennent pas à transitionner vers la cryptographie post-quantique (CPQ) sont confrontées à des risques importants à mesure que la technologie de l’informatique quantique progresse. Voici quelques conséquences potentielles :

- Les violations des données confidentielles : les ordinateurs quantiques pourraient briser des algorithmes de cryptage largement utilisés comme RSA et ECC, exposant ainsi les données confidentielles au vol ou à une utilisation abusive.

- Les attaques « Récoltez maintenant, décryptez plus tard » : les malfaiteurs peuvent stocker des données cryptées maintenant et les décrypter plus tard lorsque les ordinateurs quantiques seront suffisamment puissants.

- La perturbation opérationnelle : les systèmes essentiels reposant sur un cryptage désuet pourraient être compromis, entraînant les perturbations des opérations.

- La perte de confiance : les clients et les partenaires peuvent perdre confiance dans la capacité d’une organisation à protéger les données, ce qui nuit à sa réputation.

- La non-conformité réglementaire : les gouvernements et les industries peuvent imposer un cryptage résistant aux technologies quantiques, et la non-conformité pourrait entraîner des sanctions.

- L’impact économique : la récupération des données après une violation ou la mise à niveau réactive des systèmes pourrait être bien plus coûteuse que l’adoption préventive de la cryptographie post-quantique (CPQ).

Bien qu’elle semble impliquer des procédures exigeantes, la transition vers la cryptographie post-quantique (CPQ) est une étape à multiples facettes mais indispensable pour assurer la sécurité future au bénéfice éventuel des PME.

Question préventive 3 : Quels sont les défis communs rencontrés par les PME lors de la transition vers la cryptographie post-quantique (CPQ)?

Défis communs rencontrés par les PME lors de la transition vers la cryptographie post-quantique (CPQ)

La transition vers la cryptographie post-quantique (CPQ) constitue un défi majeur pour les petites et moyennes entreprises (PME) qui intègrent des cryptages dans leurs produits. Voici, brièvement exposés ci-dessous, quelques obstacles courants auxquels elles sont confrontées :

- La performance et l’efficacité : les algorithmes de cryptographie post-quantique (CPQ) nécessitent souvent plus de puissance de calcul, de mémoire et d’énergie, ce qui peut mettre à rude épreuve les ressources limitées des PME.

- Le coût et l’allocation des ressources : la mise en œuvre de la cryptographie post-quantique (CPQ) implique un investissement financier important dans la mise à niveau des systèmes, la formation du personnel et la garantie de la conformité aux nouvelles normes.

- La maturité de l’algorithme : de nombreux algorithmes de cryptographie post-quantique (CPQ) sont encore en phase expérimentale et ils ne bénéficient pas des tests et de la validation approfondis des procédures cryptographiques traditionnelles.

- Néanmoins, certains algorithmes de cryptographie post-quantique (CPQ) sont actuellement évalués par le NIST américain, et d’autres algorithmes de cryptographie post-quantique (CPQ) ont été sélectionnés et approuvés par le NIST américain. En août 2024, le NIST américain a publié une norme d’algorithme pour l’établissement de clés : ML-KEM (CRYSTALS-Kyber) et deux normes des algorithmes supplémentaires pour les signatures numériques : ML-DSA (CRYSTALS-Dilithium) et SLH-DSA (SPHINCS+).

- Les risques de sécurité : les nouveaux schémas de cryptographie post-quantique (CPQ) peuvent introduire des vulnérabilités, comme la susceptibilité aux attaques par canal auxiliaire, nécessitant une expertise spécialisée pour les atténuer.

- Les défis d’intégration : combiner la cryptographie post-quantique (CPQ) avec les systèmes cryptographiques existants peut être complexe, en particulier pour les PME ayant une expertise technique limitée.

- Les questions réglementaires et de conformité : se tenir au courant de l’évolution des normes et assurer la conformité peut être une tâche difficile pour les petites organisations comme les PME.

- Le manque de sensibilisation et de préparation : de nombreuses PME retardent leur action en raison d’idées fausses sur l’urgence de la transition vers la cryptographie post-quantique (CPQ).

Question préventive 4 : Quelles stratégies réalisables et faisables sont disponibles pour les PME afin de surmonter les défis lors de la transition/migration vers la cryptographie post-quantique (CPQ) ?

Stratégies réalisables et faisables pour les PME afin de surmonter les défis lors de la transition/migration vers la cryptographie post-quantique (CPQ)

Abrégées ci-dessous sont quelques stratégies réalisables et faisables que les PME peuvent adopter pour effectuer une transition efficace vers la cryptographie post-quantique (CPQ) tout en surmontant les défis courants :

1. Sensibiliser et éduquer les intervenants

- Organiser des ateliers ou des formations pour que les employés comprennent l’urgence et l’importance de la cryptographie post-quantique (CPQ).

- Tenir les dirigeants informés des risques potentiels de la technologie de l’informatique quantique pour les systèmes cryptographiques existants.

2. Effectuer un inventaire cryptographique : accomplir un inventaire complet de tous les systèmes cryptographiques, protocoles et actifs de données pour identifier les vulnérabilités aux attaques de la technologie de l’informatique quantique.

3. Commencer par les évaluations des risques

- Identifier les données et les systèmes confidentiels les plus vulnérables aux attaques quantiques.

- Donner la priorité à la sécurisation des actifs essentiels afin d’allouer efficacement les ressources.

4. Adopter la cryptographie post-quantique (CPQ) : transitionner vers des algorithmes cryptographiques résistants aux attaques quantiques, conçus pour résister aux attaques de la technologie de l’informatique quantique. Collaborer avec des organismes de normalisation tels que le Centre canadien pour la cybersécurité1, le NIST2 américain et CyberSécuritaire Canada3 pour adopter des normes de cryptographie post-quantique (CPQ) approuvées.

5. Tirer parti des conseils d’experts et du partage des connaissances

- Collaborer avec des entreprises ou des consultants en cybersécurité spécialisés dans la cryptographie post-quantique (CPQ).

- Utiliser les ressources de l’industrie comme les directives gouvernementales (CyberSécuritaire Canada, Centre canadien pour la cybersécurité) et le projet de normalisation de la cryptographie post-quantique (CPQ) du NIST américain.

- Coopérer avec des pairs de l’industrie, des universités et des agences de cybersécurité pour rester au fait des progrès dans les technologies de sécurité quantique.

6. Établir des cadres de gouvernance : mettre en œuvre des cadres de gouvernance pour superviser la transition vers une cryptographie quantique sécurisée. Élaborer une stratégie à long terme pour maintenir la résilience cryptographique.

7. Adopter une approche hybride

- Mettre en œuvre progressivement la cryptographie post-quantique (CPQ) en l’intégrant aux méthodes cryptographiques existantes, permettant des transitions plus fluides et minimisant les perturbations.

8. Profiter des services technologiques de l’infonuagique

- Établir des partenariats avec des fournisseurs de services de technologie d’infonuagique qui offrent des solutions de sécurité quantique, réduisant ainsi la nécessité pour les PME de tout mettre en œuvre à l’interne.

9. Optimiser le budget et les ressources

- Demander des subventions gouvernementales ou des incitatifs visant à améliorer la cybersécurité des PME.

- Mettre en commun les ressources ou former des consortiums avec d’autres PME pour partager les coûts et les connaissances.

10. Privilégier les solutions évolutives

- Choisir des algorithmes de cryptographie post-quantique (CPQ) adaptables aux changements futurs et compatibles avec les technologies en évolution.

11. Tester, valider et mettre en œuvre

- Exécuter des simulations et des programmes pilotes pour tester les performances et la sécurité des algorithmes de cryptographie post-quantique (CPQ) avant le déploiement complet.

- Tester des algorithmes quantiques sécuritaires dans des environnements contrôlés avant leur mise en œuvre à grande échelle. Assurer la compatibilité avec les systèmes existants.

- Surveiller les mises à jour à mesure que les algorithmes sont peaufinés et finalisés.

12. Demeurer au courant des normes de la cryptographie post-quantique (CPQ)

- Surveiller en permanence l’évolution des normes de cryptographie post-quantique (CPQ) afin d’assurer la conformité aux réglementations mondiales et régionales.

- Mettre à jour régulièrement les systèmes cryptographiques et surveiller les progrès de la technologie de l’informatique quantique pour garder une longueur d’avance sur les cybermenaces émergentes.

1 – Gouvernement du Canada – Centre canadien pour la cybersécurité. Conseils et sensibilisation sur la cybersécurité. Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie (ITSAP.00.017). Février 2025. Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie (ITSAP.00.017) – Centre canadien pour la cybersécurité

2 – Government of the United States of America – National Institute of Standards and Technology – NIST: Computer Security Resource Center (CSRC) – Information Technology Laboratory. Status Report on the 4th Round of the NIST Post-Quantum Cryptography Standardization. Post-Quantum Cryptography | CSRC

3 – Gouvernement du Canada – CyberSécuritaire Canada – Innovation, Sciences & Développement économique canada. Informations et conditions d’affichage de la marque ce certification. CyberSécuritaire Canada

Question préventive 5 : Pourriez-vous s’il vous plaît fournir quelques caractéristiques clés de la cryptographie post-quantique (CPQ) qui sont pertinentes pour les PME ?

Quelques caractéristiques clés de la cryptographie post-quantique (CPQ) pertinentes pour les PME

La cryptographie post-quantique (CPQ) offre plusieurs fonctionnalités clés qui sont particulièrement pertinentes pour les petites et moyennes entreprises (PME) :

- Les algorithmes résistants aux attaques quantiques : la cryptographie post-quantique (CPQ) utilise des algorithmes conçus pour résister aux attaques des ordinateurs classiques et quantiques, garantissant ainsi la sécurité des données à long terme.

- L’interopérabilité : de nombreuses solutions de cryptographie post-quantique (CPQ) sont en cours de développement pour fonctionner aux côtés des systèmes cryptographiques existants, permettant aux PME de migrer progressivement sans perturber leurs opérations commerciales quotidiennes.

- La pérennisation : en adoptant la cryptographie post-quantique (CPQ), les PME peuvent protéger les données confidentielles contre les attaques de type « récolter maintenant, décrypter plus tard », où les données cryptées sont volées maintenant et décryptées plus tard lorsque les ordinateurs quantiques seront plus avancés.

- La conformité aux normes émergentes : la cryptographie post-quantique (CPQ) est en harmonie avec l’évolution des exigences réglementaires et des normes de l’industrie, aidant ainsi les PME à rester conformes à mesure que la technologie de l’informatique quantique devient plus répandue.

- L’évolutivité : les solutions de cryptographie post-quantique (CPQ) sont conçues pour répondre aux besoins des entreprises de toutes tailles, ce qui les rend particulièrement accessibles et évolutives pour les PME.

Les principales caractéristiques susmentionnées font de la cryptographie post-quantique (CPQ) une considération décisive pour les PME qui souhaitent protéger leurs opérations commerciales quotidiennes contre les futures menaces relatives à la technologie de l’informatique quantique.

Question préventive 6 : Afin que nous puissions bien comprendre, pourriez-vous nous proposer quelques exemples d’algorithmes résistants aux attaques quantiques qui pourraient être utiles aux PME ?

Quelques exemples d’algorithmes résistants aux attaques quantiques qui pourraient être utiles pour sécuriser les PME

Brièvement décrits ci-après sont quelques exemples notables d’algorithmes résistants aux attaques quantiques qui pourraient être utiles aux petites et moyennes entreprises (PME) :

- La cryptographie basée sur un treillis (CBT) : elle repose sur la complexité des problèmes de treillis, tels que le problème d’apprentissage avec erreurs (PAE). Les algorithmes comme Kyber et Dilithium entrent dans cette catégorie.

- La cryptographie basée sur le hachage (CBH) : ces algorithmes utilisent des fonctions de hachage cryptographiques pour créer des signatures numériques sécurisées. Le schéma de signature de Merkle en est un exemple bien connu.

- La cryptographie basée sur le code (CBC) : elle est établie sur la difficulté de décoder des codes linéaires aléatoires. Le crypto-système McEliece en est un exemple frappant.

- Les équations quadratiques multivariées (EQM) : ces algorithmes reposent sur la difficulté de résoudre des systèmes d’équations quadratiques multivariées sur des champs qui ne sont pas infinis.

Les algorithmes résistants aux attaques quantiques susmentionnés sont actuellement évalués et normalisés par des organisations comme la National Institute of Standards and Technology (NIST)1 des États-Unis pour garantir leur robustesse face aux attaques informatiques quantiques. Cependant, d’autres algorithmes de cryptographie post-quantique (CPQ) ont été sélectionnés et approuvés par le NIST américain. Au mois d’août 2024, le NIST américain a publié une norme d’algorithme pour l’établissement des clés : ML-KEM (CRYSTALS-Kyber) et deux normes d’algorithmes supplémentaires pour les signatures numériques : ML-DSA (CRYSTALS-Dilithium) et SLH-DSA (SPHINCS+).

1 – Government of the United States of America – National Institute of Standards and Technology – NIST: Computer Security Resource Center (CSRC) – Information Technology Laboratory. Status Report on the 4th Round of the NIST Post-Quantum Cryptography Standardization. Post-Quantum Cryptography | CSRC

Question préventive 7 : Pour le bénéfice des PME, pourriez-vous expliquer succinctement pourquoi la cryptographie basée sur un treillis (CBT) est-elle considérée comme un domaine fascinant et robuste de la cryptographie post-quantique (CPQ) ?

La cryptographie basée sur un treillis (CBT) : un domaine fascinant et robuste de la cryptographie post-quantique (CPQ)

La cryptographie basée sur un treillis (CBT)1,2 est un domaine fascinant et robuste de la cryptographie post-quantique (CPQ) qui repose sur les propriétés mathématiques des treillis. Ci-dessous : un bref résumé de la cryptographie basée sur un treillis (CBT) est rédigé à l’intention des PME.

Le concept mathématique du treillis en bref

Un treillis est une structure en forme de grille dans un espace multidimensionnel, formée par des combinaisons entières d’un ensemble de vecteurs de base. Imaginez une grille 2D de pointage conçue par deux vecteurs. Étendons maintenant ce concept à des dimensions supérieures. Les treillis sont intrinsèquement infinis et possèdent des propriétés mathématiques uniques qui rendent certains problèmes difficiles à résoudre par le calcul.

Les concepts fondamentaux de la cryptographie basée sur les treillis (CBT)

- Les problèmes difficiles : la sécurité de la cryptographie basée sur un treillis (CBT) repose sur la difficulté de résoudre certains problèmes de réseau, tels que :

- Le problème du vecteur le plus court (PVC) : trouver le vecteur non-zéro le plus court dans un réseau.

- Le problème d’apprentissage avec erreurs (PAE) : un problème impliquant des équations linéaires bruyantes, qui est difficile à résoudre sur le plan informatique.

- La résistance quantique : contrairement aux méthodes cryptographiques traditionnelles comme RSA ou ECC, les schémas de cryptographie basés sur un treillis (CBT) résistent aux attaques des ordinateurs quantiques, ce qui les rend idéaux pour la cryptographie post-quantique (CPQ).

- Les applications concrètes :

- Le cryptage : des algorithmes comme CRYSTALS-Kyber utilisent des principes basés sur un réseau pour l’échange de clés protégés.

- Les signatures numériques : CRYSTALS-Dilithium est un algorithme établi sur un réseau permettant de créer des signatures numériques sécurisées.

- Le chiffrement entièrement homomorphe (CEH) : la cryptographie basée sur un treillis (CBT) permet le CEH, autorisant des calculs sur des données chiffrées sans déchiffrement.

- L’efficacité et l’évolutivité : les schémas basés sur le réseau sont efficaces en termes de calcul et d’évolution, ce qui les rend adaptés à une large gamme d’applications – allant des petits appareils aux systèmes à grande échelle.

Importance prometteuse de la cryptographie basée sur un treillis (CBT)

La cryptographie basée sur un treillis (CBT) est l’une des approches les plus prometteuses pour sécuriser les données dans un avenir où les ordinateurs quantiques pourraient briser le cryptage traditionnel. Son fondement mathématique assure une sécurité et une adaptabilité à long terme. L’importance prometteuse de la cryptographie basée sur un réseau (CBT) réside dans sa capacité à fournir une sécurité solide et durable dans un monde de plus en plus numérique et quantique. Voici un résumé des raisons pour lesquelles la cryptographie basée sur un treillis (CBT) est si cruciale pour la mise en œuvre des meilleures pratiques de cybersécurité :

- La sécurité post-quantique : les systèmes cryptographiques traditionnels, tels que RSA et ECC, sont vulnérables aux ordinateurs quantiques. La cryptographie basée sur un treillis (CBT) est résistante aux systèmes quantiques, garantissant ainsi que les données confidentielles demeurent sécurisées même à mesure que l’informatique quantique devient plus avancée.

- La confidentialité améliorée : elle permet des technologies avancées comme le cryptage entièrement homomorphe (CEH), qui permet de traiter les données tout en les cryptant. Cela est essentiel pour préserver la confidentialité dans des domaines délicats tels que les soins de santé, les secrets gouvernementaux et militaires, la gestion financière, les dossiers médicaux et les services d’infonuagique.

- La polyvalence : au-delà du chiffrement et de l’authentification normative, la cryptographie basée sur un treillis (CBT) prend en charge des applications novatrices telles que le calcul multipartite sécurisé et les preuves à connaissance nulle (zéro), ouvrant la voie à des interactions plus sécurisées et privées dans les espaces numériques.

- La grande applicabilité : la flexibilité inhérente à la cryptographie basée sur un treillis (CBT) signifie qu’elle peut être adaptée à une variété de plateformes – allant des serveurs haute performance aux appareils à ressources limitées comme les gadgets IdO, ce qui la rend adaptée à divers scénarios du monde réel.

- La sécurité nationale : les gouvernements et les organisations sont en train d’adopter des systèmes basés sur un treillis pour protéger les infrastructures et les communications essentielles contre les futures cybermenaces.

En traitant les limites de la cryptographie traditionnelle et en se préparant aux défis émergents, la cryptographie basée sur un treillis (CBT) est en train de devenir un pilier essentiel de l’infrastructure numérique sécurisée.

Quelques applications concrètes (du monde réel) de la cryptographie basée sur un treillis (CBT)

La cryptographie basée sur un treillis (CBT) est un domaine captivant de la cybersécurité avec des applications significatives dans le monde réel, en particulier alors que nous nous préparons à l’ère de la cryptographie post-quantique (CPQ). Voici quelques exemples marquants, décrits ci-dessous de manière concise :

- La sécurité post-quantique : la cryptographie basée sur un treillis (CBT) résiste aux attaques informatiques quantiques, ce qui en fait une pierre angulaire des normes cryptographiques post-quantiques (CPQ). Elle assure une communication sécurisée, même face à la puissance de calcul des ordinateurs quantiques.

- Les signatures numériques : elles permettent la création de signatures numériques sécurisées, indispensables pour vérifier l’authenticité des documents et des transactions numériques.

- Le cryptage homomorphe : cela permet d’effectuer des calculs sur des données chiffrées sans les décrypter au préalable. Il est particulièrement utile dans l’analyse des données préservant la confidentialité et dans les services d’infonuagique.

- Le calcul multipartite sécurisé : la cryptographie basée sur un treillis (CBT) facilite les calculs collaboratifs où les parties respectives peuvent calculer conjointement une fonction sur leurs entrées tout en gardant ces entrées privées.

- La protection des données au sein du gouvernement et de l’armée : sa robustesse le rend idéal pour sécuriser les informations confidentielles dans les communications gouvernementales et militaires secrètes.

- Les applications commerciales : les organisations et les PME peuvent utiliser la cryptographie basée sur un treillis (CBT) pour protéger les données des clients, sécuriser les transactions en ligne et garantir l’intégrité de leurs systèmes numériques.

- La recherche et le développement : de nombreuses organisations et institutions universitaires travaillent activement sur la recherche et le développement pour améliorer l’efficacité et l’évolutivité des schémas de cryptographie basée sur un treillis (CBT) pour une adoption plus étendue.

La polyvalence et la résistance quantique de la cryptographie basée sur un treillis (CBT) en font un candidat prometteur pour l’avenir des communications et des transactions en ligne protégées. Les applications concrètes susmentionnées démontrent la polyvalence et l’importance de la cryptographie basée sur un treillis (CBT) dans la construction d’un avenir numérique sécuritaire et solide.

1 – Sujoy Sinha Roy and Ingrid Verbauwhede. Lattice-Based Public-Key Cryptography in Hardware: Computer Architecture and Design Methodologies. Paperback 1st Edition published on the 25th of November 2020 by Springer-Verlag GmbH, Heidelberger Platz 3, 14197 City of Berlin, Germany, 201 pages. Lattice-Based Public-Key Cryptography in Hardware | SpringerLink

2 – Jeffrey Hoffstein, Jill Pipher and Joseph H. Silverman. An Introduction to Mathematical Cryptography: Undergraduate Texts in Mathematics. Hardcover 2nd Edition published on the 11th of September 2014 by Springer Science + Business Media Publishing, 1 New York Plaza, New York City, United States of America, 538 pages. An Introduction to Mathematical Cryptography | SpringerLink

Question préventive 8 : Quelles sont les étapes pratiques pour préparer les PME à gérer avec succès les menaces quantiques relatives à la cryptographie post-quantique (CPQ) ?

Étapes pratiques pour préparer les PME à gérer avec succès les menaces quantiques relatives à la cryptographie post-quantique (CPQ)

Il est recommandé aux PME de prendre les mesures pratiques suivantes pour les aider à gérer avec succès les menaces quantiques relatives à la cryptographie post-quantique (CPQ) :

- Identifier les systèmes (internes et axés sur le client), les applications, les passerelles et les composants de sécurité de soutien qui devront être transférés de manière cryptographique.

- Les composants de sécurité pris en charge peuvent inclure :

- L’infrastructure à clés publiques (ICP)

- Les serveurs Web

- Les cadres d’autorisation

- Répertoires d’authentification

- Le système de noms de domaine protégés (DNS)

- Les composants de sécurité pris en charge peuvent inclure :

-

- Porter une attention particulière aux systèmes personnalisés et aux logiciels développés à l’interne ou vendus par des plus petits fournisseurs.

- Demander aux plus petits fournisseurs quels sont leurs projets d’inclure une CPQ validée et normalisée (par exemple : programme de validation des modules cryptographiques – CMVP) dans les futures mises à jour des systèmes informatiques.

- Cet effort est généralement appelé développement d’un inventaire cryptographique.

- Identifier les systèmes existants qui ne peuvent pas être transférés ou remplacés et élaborer une approche de gestion des risques pour les protéger. Un exemple de solution serait de canaliser le trafic via cryptographie post-quantique (CPQ) protégée par un réseau privé virtuel.

- Évaluer la confidentialité et la durée de vie des renseignements de votre organisation afin d’identifier les renseignements qui pourraient être à risque (dans le cadre des processus continus d’évaluation des risques). Cela vous aidera à prioriser le travail de transition vers la cryptographie post-quantique (CPQ).

- Examiner la gestion de votre cycle de vie informatique et élaborer des plans de transition vers la cryptographie post-quantique (CPQ), lorsque celle-ci est disponible.

- Prévoir un budget pour les mises à jour logicielles et matérielles potentiellement importantes (y compris le personnel de soutien informatique) à mesure que le délai de remplacement nécessaire approche.

- Renseigner et informer vos équipes sur les menaces quantiques émergentes et les futures technologies quantiques.

- Demander à vos petits fournisseurs quels sont leurs projets de mise en œuvre de la cryptographie post-quantique (CPQ) ou d’inclusion de la cryptographie post-quantique (CPQ) dans les futures mises à jour pour déterminer si votre organisation devra acquérir du nouveau matériel ou logiciel.

- S’assurer que votre fournisseur utilise une cryptographie normalisée et validée, par exemple en possédant l’accréditation de la Federal Information Processing Standards (FIPS).

- Tirer parti d’un inventaire cryptographique pour devenir cryptographiquement habile et permettre des modifications plus faciles de la cryptographie dans les systèmes déployés. Pour des renseignements supplémentaires, consulter le ITSAP.40.018 Conseils sur la mise en œuvre de l’agilité cryptographique.

- Mettre à jour et corriger les systèmes aussi souvent que possible.

Conclusion

Principaux défis à l’horizon et perspectives d’avenir pour la cryptographie post-quantique (CPQ)

Pour conclure notre Infolettre de mars 2025, nous devons souligner positivement que les perspectives d’avenir de la cryptographie post-quantique (CPQ) s’annoncent à la fois prometteuses, stimulantes et transformatrices alors que le monde se prépare à l’ère de la cryptographie post-quantique (CPQ). Vous trouverez ci-dessous un aperçu des principaux défis et perspectives d’avenir1 concernant ce domaine novateur relatif aux meilleures pratiques de cybersécurité :

Principaux défis à l’horizon pour la cryptographie post-quantique (CPQ)

- La maturité de l’algorithme :

- De nombreux algorithmes de cryptographie post-quantique (CPQ) sont encore en phase expérimentale et ils nécessitent des tests approfondis pour garantir leur fiabilité et leur sécurité.

- Les performances et l’efficacité :

- Les algorithmes de cryptographie post-quantique (CPQ) nécessitent souvent plus de ressources de calcul, ce qui peut avoir un impact sur les performances des systèmes informatiques, en particulier pour les appareils à ressources limitées.

- La complexité de l’intégration :

- La transition vers la cryptographie post-quantique (CPQ) implique l’intégration de nouveaux algorithmes aux systèmes informatiques existants, ce qui peut être techniquement difficile et prendre plus de temps.

- Les vulnérabilités des canaux auxiliaires :

- Les nouveaux schémas cryptographiques peuvent introduire des vulnérabilités, comme la sensibilité aux attaques par canal auxiliaire, nécessitant des stratégies d’atténuation robustes.

- Les coûts et l’affectation des ressources :

- La mise en œuvre de la cryptographie post-quantique (CPQ) peut être coûteuse, en particulier pour les petites et moyennes entreprises (PME) ayant des budgets limités.

- La normalisation mondiale :

- Atteindre un consensus sur les normes de cryptographie post-quantique (CPQ) entre les industries et les régions est un processus complexe, multiforme et continuel.

Perspectives d’avenir pour la cryptographie post-quantique (CPQ)

- La sécurité renforcée :

- La cryptographie post-quantique (CPQ) offrira une protection robuste contre les menaces de l’informatique quantique, protégeant ainsi les données et les communications confidentielles.

- Les efforts de normalisation :

- Des organisations comme le NIST américain travaillent avec le milieu universitaire et les industries sur la recherche et le développement (R&D) pour poursuivre le développement et la mise en œuvre de solutions quantiques sécuritaires afin de finaliser les normes de cryptographie post-quantique (CPQ), ouvrant ainsi la voie à une adoption généralisée.

- L’intégration aux technologies émergentes :

- La cryptographie post-quantique (CPQ) sera intégrée aux chaînes de bloc, à l’Internet des objets (IdO) et aux services d’infonuagique, garantissant ainsi la sécurité de ces technologies à l’ère de l’informatique quantique.

- La collaboration mondiale en recherche et développement (R&D) :

- Les gouvernements, les universités et les industries collaborent à la recherche et au développement pour développer et mettre en œuvre des solutions quantiques fiables et sécuritaires.

- La sensibilisation et la préparation accrues :

- Les organisations, les PME et les gouvernements deviennent plus proactifs dans la lutte contre les menaces reliées à l’informatique quantique, stimulant ainsi les investissements dans la recherche et le développement en cryptographie post-quantique (CPQ).

- Le feuilles de route de préparation quantique :

- Les organisations produisent des feuilles de route pour la transition vers la cryptographie post-quantique (CPQ), en relevant des défis tels que les menaces « récolter maintenant, décrypter plus tard ».

- L’infrastructure numérique à l’épreuve du temps :

- La cryptographie post-quantique (CPQ) jouera un rôle essentiel pour assurer la sécurité à long terme des systèmes numériques à mesure que les capacités de calcul quantique évoluent.

Le cheminement vers la cryptographie post-quantique (CPQ) est une transition difficile mais nécessaire pour préserver l’avenir des opérations, des communications et des transactions numériques. Ces progrès soulignent l’urgence et l’innovation qui font progresser la cryptographie post-quantique (CPQ).

Impacts révolutionnaires de l’informatique quantique sur la cybersécurité globale

L’informatique quantique pourrait révolutionner la cybersécurité globale, à la fois positivement et négativement, en modifiant fondamentalement la façon dont nous protégeons les données. Voici une description abrégée de ses impacts potentiels :

Impacts négatifs :

- Briser le cryptage actuel : tel que mentionné précédemment, les ordinateurs quantiques pourraient déchiffrer les systèmes cryptographiques à clé publique largement utilisés comme RSA et ECC, rendant ainsi vulnérables une grande partie des communications sécurisées contemporaines.

- Risques reliés à la collecte des données : les malfaiteurs pourraient collecter des données chiffrées maintenant avec l’intention de les déchiffrer à l’avenir, une fois que les ordinateurs quantiques seront suffisamment avancés, compromettant ainsi la confidentialité des données à long terme.

- Miner la confiance numérique : si les systèmes cryptographiques échouent, cela pourrait ébranler la confiance dans les transactions numériques, les services bancaires en ligne et d’autres technologies critiques.

- Course aux armements cybernétiques : les nations et les organisations pourraient se lancer dans une course au développement de capacités quantiques, créant ainsi de nouvelles menaces et de nouveaux risques de cyber-espionnage.

Impacts positifs :

- Cryptographie résistante aux menaces quantiques : le développement d’algorithmes cryptographiques post-quantiques est en cours pour contrer les menaces quantiques, créant ainsi de nouvelles mesures de sécurité plus solides.

- Cyberdéfense améliorée : les outils quantiques pourraient identifier et atténuer les cybermenaces plus rapidement en analysant de vastes ensembles de données plus efficacement que les ordinateurs classiques.

- Distribution de clés quantiques sécurisées : des technologies comme la distribution de clés quantiques (DCQ) pourraient permettre un cryptage pratiquement incassable, en exploitant les principes de la mécanique quantique.

En ce qui concerne la cryptographie post-quantique (CPQ), le sujet très complexe et multicouche de notre Infolettre de mars 2025, la transition nécessaire vers un avenir quantique sécuritaire est primordiale pour prévenir les perturbations nuisibles et maintenir la confiance dans les systèmes numériques. La cryptographie post-quantique (CPQ) revêt une importance cruciale car ELLE INCARNE LA PROCHAINE FRONTIÈRE dans la protection de notre infrastructure numérique contre les futures cybermenaces et les violations préjudiciables des données.

1 – Raj Badhwar (SVP & Chief Information Security Officer – CISO). The CISO’s Next Frontier: AI, Post-Quantum Cryptography and Advanced Security Paradigms. Softcover Edition published on the 8th of August 2022 by Springer Science + Business Media Publishing, 1 New York Plaza, New York City, USA, 430 pages. The CISO’s Next Frontier: AI, Post-Quantum Cryptography and Advanced Security Paradigms | SpringerLink

Resources and References

Christof Paar, Jan Pelzl and Tim Güneysu. Understanding Cryptography: From Established Symmetric and Asymmetric Ciphers to Post-Quantum Algorithms. Hardcover 2nd Edition published on the 16th of May 2024 by Springer-Verlag GmbH, Heidelberger Platz 3, 14197 City of Berlin, Germany, 543 pages. Understanding Cryptography: From Established Symmetric and Asymmetric Ciphers to Post-Quantum Algorithms | SpringerLink

Ravi Jay Gunnoo. Cybersecurity Education Compendium: Harnessing Digital Safety Best Practices Across the World. 1st Edition published in Paperback – Large Print Format and e-Book Version. Publication date: the 18th of September 2024. Publishing Company: Amazon Publishing USA, City of Seattle, State of Washington, USA, 728 pages. CYBERSECURITY EDUCATION COMPENDIUM: Harnessing Digital Safety Best Practices Across the World: Gunnoo, Ravi Jay: 9798336620344: Books – Amazon.ca

Douglas Robert Stinson and Maura B. Paterson. Cryptography: Theory and Practice – Textbooks in Mathematics. Paperback 4th Edition published on the 21st of January 2023 by Routledge/CRC Press – An Imprint of the Taylor & Francis Book LLC, 6000 Broken Sound Parkway NW, Boca Raton, Florida 33487-2742, United States of America, 598 pages. Cryptography: Theory and Practice – 4th Edition – Douglas Robert Stinson and Maura B. Paterson

Roger A. Grimes. Cryptography Apocalypse: Preparing for the Day When Quantum Computing Breaks Today’s Crypto. Paperback 1st Edition published on the 12th of November 2020 by John Wiley & Sons, Inc., 111 River Street, Hoboken, New Jersey 07030, United States of America, 272 pages. Cryptography Apocalypse: Preparing for the Day When Quantum Computing Breaks Today’s Crypto | Wiley

Stephen Paul Marsh. Formalising Trust as A Computational Concept: Doctoral Thesis on Computational Security. University of Sterling, Department of Computing Science and Mathematics, Scotland, 1994. Published in e-format by Google Books, 170 pages. Formalising Trust as a Computational Concept – Stephen Paul Marsh – Google Books

Ethan Westwood. Post-Quantum Cryptography: Beyond Quantum Threats: Unlocking the Unparalleled Security with CPQ. Paperback Edition published on the 17th of December 2024 by Amazon USA Publishing, City of Seattle, State of Washington, United States of America, 203 pages. Post-Quantum Cryptography: Securing the Future of Digital Communications: Westwood, Ethan, Books, SMART: 9798304019866: Books – Amazon.ca

Gouvernement du Canada – Centre canadien pour la cybersécurité. Conseils et sensibilisation sur la cybersécurité. Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie (ITSAP.00.017). Février 2025. Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie (ITSAP.00.017) – Centre canadien pour la cybersécurité

Government of the United States of America – NIST: Computer Security Resource Center (CSRC) – Information Technology Laboratory. Status Report on the 4th Round of the NIST Post-Quantum Cryptography Standardization. Post-Quantum Cryptography | CSRC

Sujoy Sinha Roy and Ingrid Verbauwhede. Lattice-Based Public-Key Cryptography in Hardware: Computer Architecture and Design Methodologies. Paperback 1st Edition published on the 25th of November 2020 by Springer-Verlag GmbH, Heidelberger Platz 3, 14197 City of Berlin, Germany, 201 pages. Lattice-Based Public-Key Cryptography in Hardware | SpringerLink

Jeffrey Hoffstein, Jill Pipher and Joseph H. Silverman. An Introduction to Mathematical Cryptography: Undergraduate Texts in Mathematics. Hardcover 2nd Edition published on the 11th of September 2014 by Springer Science + Business Media Publishing, 1 New York Plaza, New York City, United States of America, 538 pages. An Introduction to Mathematical Cryptography | SpringerLink

Government of the United States of America – National Institute of Standards and Technology – NIST: Computer Security Resource Center (CSRC) – Information Technology Laboratory. What is Post-Quantum Cryptography? What Is Post-Quantum Cryptography? | NIST

Gouvernement du Canada – CyberSécuritaire Canada – Innovation, Sciences & Développement économique canada. Informations et conditions d’affichage de la marque ce certification. CyberSécuritaire Canada

Raj Badhwar (SVP & Chief Information Security Officer). The CISO’s Next Frontier: AI, Post-Quantum Cryptography and Advanced Security Paradigms. Softcover Edition published on the 8th of August 2022 by Springer Science + Business Media Publishing, 1 New York Plaza, New York City, USA, 430 pages. The CISO’s Next Frontier: AI, Post-Quantum Cryptography and Advanced Security Paradigms | SpringerLink

Contributions

Nous remercions en particulier le Conseil national de recherches du Canada (CNRC) pour son soutien financier par le biais de son Programme d’aide à la recherche industrielle (PARI), lequel programme est bénéfique pour les organisations d’affaires et les PME des 10 provinces et 3 territoires du Canada.

Éditeur-en-chef de l’infolettre :

Alan Bernardi, SSCP, PMP, auditeur principal pour ISO 27001 et ISO 27701

B.Sc. Informatique et Mathématiques, Université McGill, Canada

Diplôme d’études supérieures en gestion, Université McGill, Canada

Auteur-Amazon USA, informaticien, rédacteur & traducteur professionnel certifié :

Ravi Jay Gunnoo, C.P.W. ISO 24495-1:2023 & C.P.T. ISO 17100:2015

B.Sc. Informatique et Cybersécurité, Université McGill, Canada

B.Sc. & M.A. Traduction Professionnelle, Université de Montréal, Canada