En assignant la responsabilité à une partie externe d’examiner et d’évaluer vos contrôles de sécurité internes par le biais d’un cadre normatif de cybersécurité connu, vous démontrez à vos clients et à vos clients potentiels que votre entreprise prend au sérieux la cybersécurité.

Certains cadres de sécurité, telles que les normes PCI DSS – acronyme anglais signifiant normes de sécurité sur les données de l’industrie des cartes de paiement – sont très spécifiques à certains secteurs tandis que d’autres, à savoir SOC2 ou ISO 27001, sont plus généraux et s’appliquent à tous les secteurs. Après avoir acquis la conformité, chaque cadre s’appuie sur les meilleures pratiques pour fournir des ressources internes, des livrables clairement définis et des processus opérationnels afin de réduire les risques et de fournir un manuel sous forme de règles et de réglementations pour répondre aux incidents calmement et de manière ciblée (c’est-à-dire au moyen d’un plan d’intervention face aux cyber-incidents).

Les processus documentés sont dûment adaptés aux besoins de l’entreprise et ils doivent être maintenus et exercés régulièrement pour initier un comportement de cybersécurité au sein de l’entreprise. Chaque contrôle de cybersécurité comporte diverses exigences, des coûts connexes pour la mise en œuvre, la maintenance et la vérification. Les contrôles de cybersécurité doivent être uniformément effectués en fonction de la taille de l’entreprise.

La haute direction doit s’engager pour financer les coûts initiaux ainsi que les coûts continuels pour préserver la certification de conformité.

Introduction aux cadres de cybersécurité

En fonction des raisons pour lesquelles votre entreprise demande une certification en particulier, plusieurs cadres de cybersécurité peuvent être mis en œuvre. Par exemple, il pourrait s’agir du fait que votre entreprise veut examiner des préoccupations de sécurité interne, répondre à une demande de certification formulée par un client, ou se conformer à une réglementation de l’industrie. Nombreux sont ces cadres de conformité qui englobent des exigences de contrôle similaires et qui se chevauchent pour faire face aux risques de cybersécurité. Avant de commencer les démarches laborieuses pour obtenir la certification, votre entreprise doit choisir les exigences de contrôle les plus appropriées afin de répondre à ses besoins. Il existe des sociétés de conseil pour vous aider à vous préparer à la certification et vous guider tout au long du processus de certification.

Vous saurez que vous êtes prêts lorsque vous serez en mesure de répondre en toute confiance aux exigences de contrôle identifiées et, idéalement, d’avoir un objectif clairement déterminé, c’est-à-dire une vision claire entre l’exigence du cadre de conformité, le processus et l’attestation.

Ce qui est essentiel à retenir, c’est que tout cadre de conformité à la sécurité va continuellement améliorer le positionnement de cybersécurité d’une entreprise. Chaque cadre de sécurité explique le besoin de pratiques sécuritaires d’une manière légèrement différente ou il se concentre sur des réalités de la sécurité pertinentes pour une industrie.

La présente infolettre ne couvrira pas le cadre de conformité de CyberSécuritaire Canada parce que nous avons déjà consacré notre Infolettre de juin 2022 à ce sujet. Cette infolettre est disponible sur notre site Web.

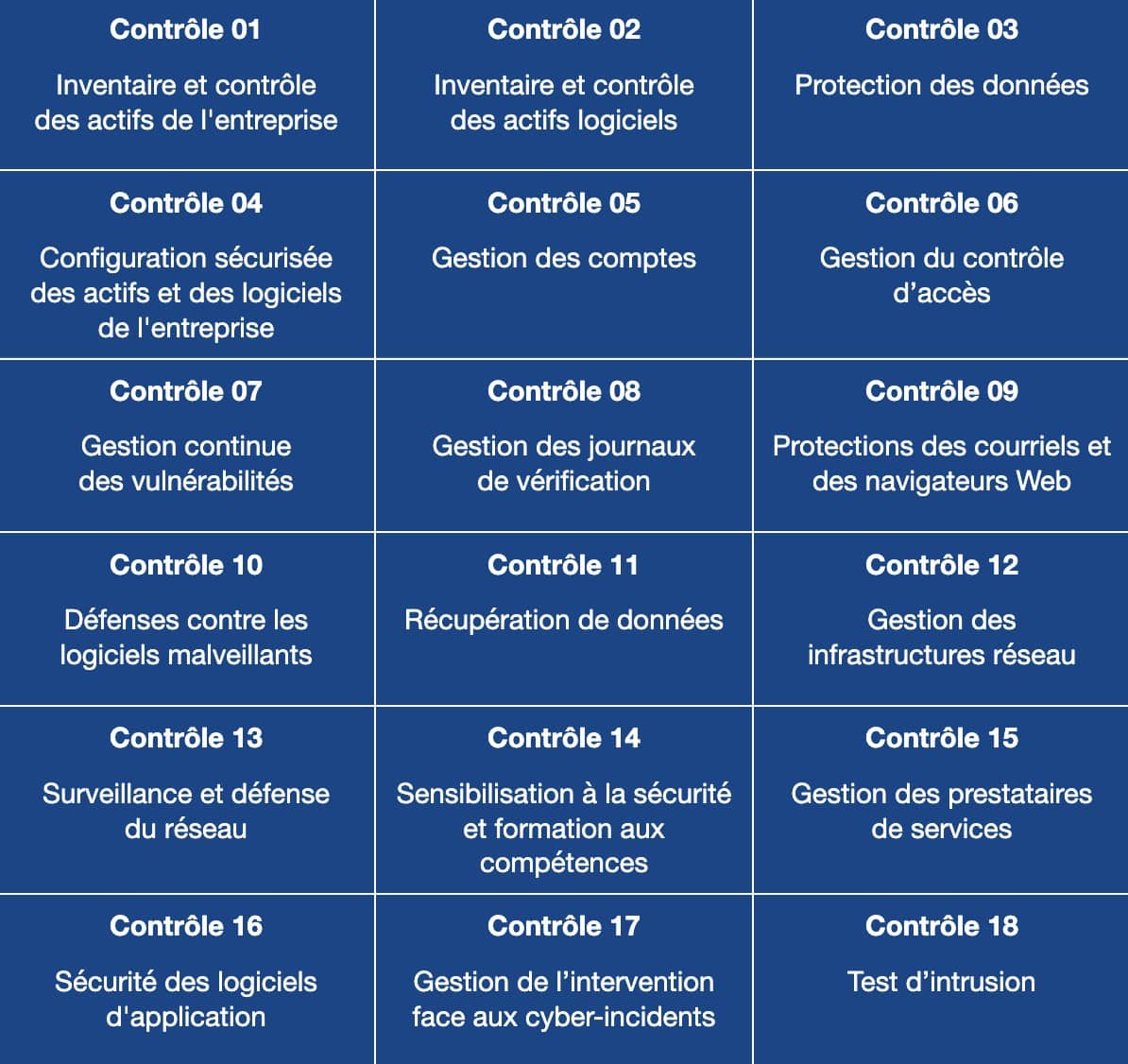

CIS

[1] https://www.cisecurity.org/controls

Objectif principal |

Le CIS CSC est utilisé pour renforcer le positionnement de sécurité des entreprises de toutes tailles. Il préconise une approche progressive et espacée facilitant la mise en œuvre de la sécurité. |

Combien de temps pour la mise en œuvre |

Les petites entreprises (5 à 20 employés) prennent en moyenne environ 20 à 25 heures pour effectuer une évaluation CIS CSC. La mise en œuvre ultérieure peut prendre de 1 à 6 mois en fonction des résultats et de la mise en œuvre requise pour la sécurité. |

Coûts |

Les entreprises de moins de 20 employés investissent entre 3 000 $ et 5 000 $ pour l’évaluation et 10 000 $ à 40 000 $ pour mettre en œuvre la technologie et les processus de base. |

N.B.: CIS CSC ne doit pas être confondu avec la Certification CyberSécuritaire Canada (CSC)1 gérée par le Gouvernement du Canada.

[1] https://ised-isde.canada.ca/site/cybersecuritaire-canada/fr

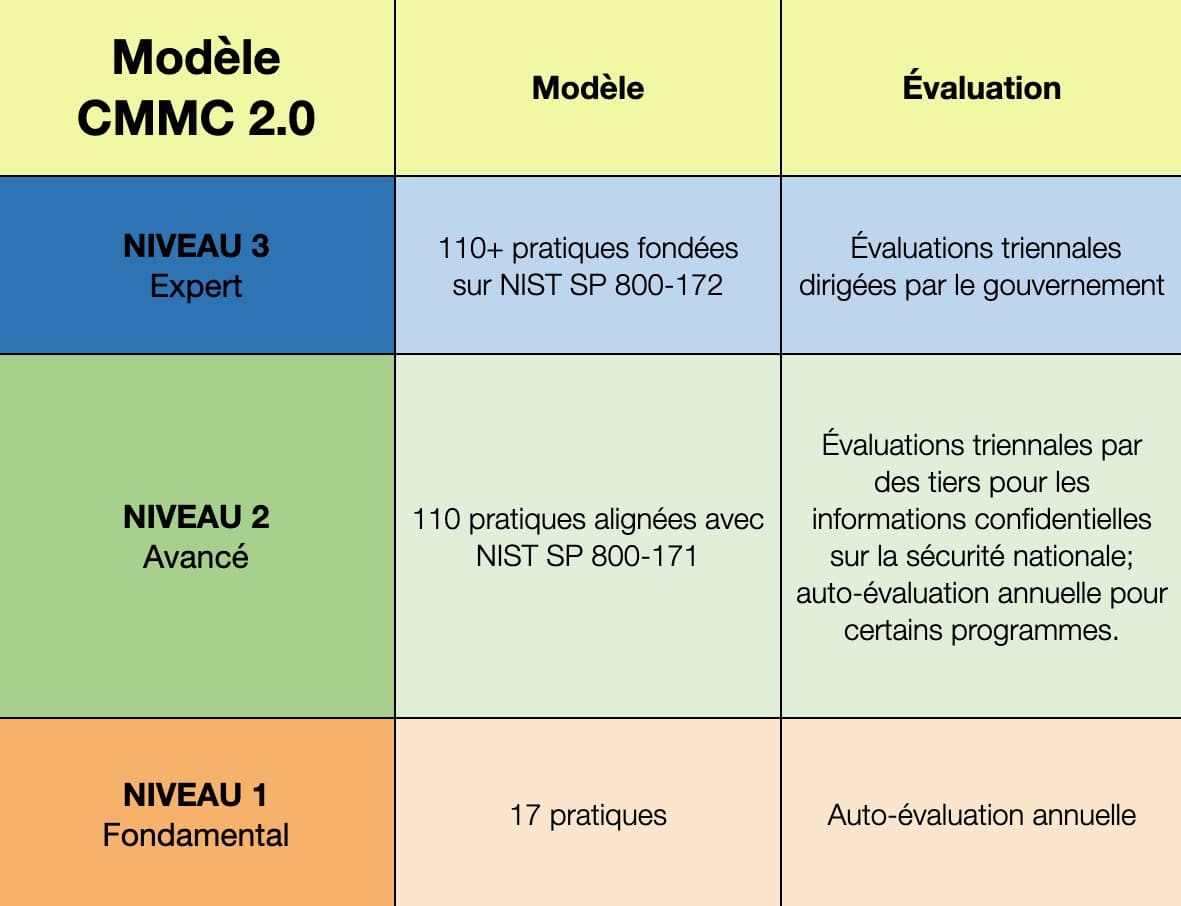

CMMC

La Cybersecurity Maturity Model Certification (CMMC)2 a été développée en 2002 pour protéger la structure industrielle des États-Unis contre les cyberattaques. CMMC 1.0 se composait de 17 domaines de cybersécurité et en 2021, on a réorganisé CMMC 2.0 en 14 domaines de cybersécurité. La certification CMMC s’appuie sur les travaux antérieurs accomplis par le National Institute of Standards and Technology (NIST). La certification CMMC se rend compte que les entreprises disposent de différents niveaux de maturité de sécurité à l’intérieur du cadre de conformité. Les contrôles de la version 2.0 sont évalués sur une échelle à 3 niveaux de maturité des processus et de respect des pratiques (niveau 1 – Fondamental à niveau 3 – Expert). L’évaluation pour un niveau en particulier est soit l’auto-évaluation, l’évaluation par une tierce partie ou l’évaluation par le gouvernement.

[1] https://www.acq.osd.mil/cmmc/

Objectif principal |

CMMC est une norme unifiée qui prend en considération les diverses normes de sécurité de l’information et les meilleures pratiques qui doivent être mises en œuvre au sein des chaînes d’approvisionnement de la structure industrielle du ministère américain de la Défense pour protéger les renseignements des contrats fédéraux et contrôler les informations non confidentielles. |

Combien de temps pour la mise en œuvre |

Selon n’importe lequel des trois niveaux de CMMC ciblé, la mise en œuvre peut prendre entre 3 à 18 mois. |

Coûts |

Le total des coûts4 annuels des évaluations pour chaque niveau de maturité sont les suivants en dollars américains :

[4] https://www.nationaldefensemagazine.org/articles/2021/6/8/the-pitfalls-of-factoring-in-security-and-cmmc-costs |

Les nouvelles exigences en matière de cybersécurité du ministère de la Défense des États-Unis auront des répercussions conséquentes pour les fabricants canadiens qui détiennent des contrats actuels avec le ministère américain de la Défense ou qui prévoient soumissionner pour des contrats à l’avenir.5 Pour le moment, aucune certification similaire n’est exigée par le Gouvernement du Canada.

[5] https://www.bdo.ca/en-ca/insights/industries/manufacturing-distribution/key-changes-implications-cybersecurity-compliance/<

ISO 27K

ISO/IEC 270016 est la certification de l’Organisation internationale de normalisation relative aux meilleures pratiques en matière de systèmes de gestion de la sécurité des informations (SGSI) et il existe plus d’une douzaine de normes au sein de cette famille de normes pour traiter de la sécurité des informations financières, des données pertinentes aux employés, de la propriété intellectuelle et des renseignements confiés par des intermédiaires tiers. Il s’agit d’une spécification rigoureuse et intégrale pour protéger et préserver vos données, fichiers et renseignements confidentiels selon les principes de confidentialité, d’intégrité et de disponibilité.

[6] https://www.iso.org/isoiec-27001-information-security.html

Objectif principal |

La certification ISO 27001 sert à démontrer que votre entreprise a investi dans les personnes, les processus et la technologie (par exemple : outils et systèmes) pour protéger les données de votre organisation et cette certification procure une évaluation indépendante et experte pour savoir si vos données sont suffisamment protégées. Les grandes entreprises telles que les institutions financières, les télécommunications, les sociétés de technologie informatique et les agences gouvernementales (soins de santé) qui disposent de grandes quantités de données confidentielles sont de bons candidats à la certification ISO 27001. Les petites et moyennes entreprises pourraient être accablées et submergées par les dépenses et les efforts requis pour obtenir et conserver cette certification. |

Combien de temps pour la mise en œuvre |

Le processus de mise en œuvre d’ISO 27001 dépendra de la taille et de la complexité du système de gestion, mais dans la plupart des cas, les petites et moyennes entreprises peuvent s’attendre à accomplir le processus dans un intervalle de 6 à 12 mois. |

Coûts |

Les petites entreprises de moins de 50 employés devraient généralement se soumettre entre trois à six jours de vérification et défrayer des coûts globaux de 5 000 $ US à 10 000 $ US. Le coût total par jour de vérification varie selon les organismes de certification, mais une estimation raisonnable est de 1 500 $ US par jour. Les grandes entreprises peuvent s’attendre à payer plus de 100 000 $ US pour la conformité initiale à la norme ISO 27001. |

ISO 28K

Récemment mise à jour, la norme ISO 280007 est une norme internationale qui répond aux exigences d’un système sécurisé de gestion de la chaîne d’approvisionnement. Initialement opérationnel en 2007, le cadre de conformité précise que l’objectif de cette norme est d’aider les entreprises à évaluer les menaces de sécurité et à les gérer à mesure qu’elles surviennent dans de nombreux domaines, y compris les chaînes d’approvisionnement. De nos jours, les instigateurs des cybermenaces profitent des connexions réseau étroitement interreliées entre les fournisseurs et leurs clients pour s’immiscer dans les entreprises. ISO 28000 fournit les meilleures pratiques mondiales pour la gestion sécurisée des chaînes d’approvisionnement.

[7] https://www.iso.org/fr/standard/44641.html

La norme ISO 28000 est divisée en dix clauses ou dispositions principales: |

|

Objectif principal |

L’objectif ultime d’ISO 28000 est d’améliorer la sécurité des chaînes d’approvisionnement. Il s’agit d’une norme de gestion de haut niveau qui permet à une entreprise d’établir un système global de gestion de la sécurité des chaînes d’approvisionnement. En général, la certification ISO 28000 est adoptée par des grandes entreprises qui font affaires avec des centaines de fournisseurs. |

Combien de temps pour la mise en œuvre |

En considérant la taille et la maturité professionnelle de l’entreprise, ISO 28000 devrait prendre entre 6 et 12 mois pour être mise en œuvre. |

Coûts |

Semblables à la certification ISO 27000 |

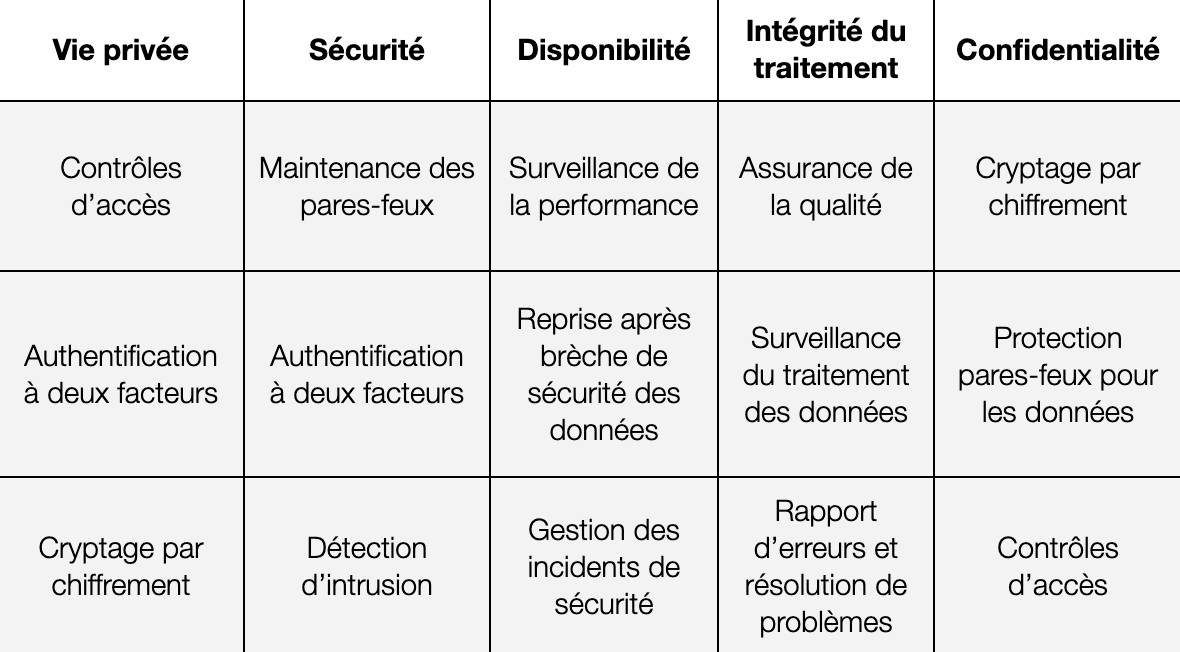

SOC 2

LA CERTIFICATION SOC 2

Les Contrôles du Système et de l’Organisation (SOC 2) de Type I décrivent les systèmes connexes à une organisation et ils démontrent si la conception du système est conforme aux principes de confiance pertinents. Le SOC2 de Type II détaille l’efficacité opérationnelle de ces systèmes.

Développé par l’American Institute of Certified Public Accountants (AICPA), le SOC 2 définit des critères de gestion des données clients fondés sur cinq « principes de service de confiance » : sécurité, disponibilité, intégrité du traitement, confidentialité et respect de la vie privée.

Au sein d’une organisation de services, ces rapports sont destinés à répondre aux besoins d’un large éventail d’utilisateurs qui doivent recourir à des informations détaillées et obtenir l’assurance sur les contrôles relatifs à la sécurité, la disponibilité, la confidentialité ou la vie privée, et l’intégrité du traitement des systèmes que l’organisation de services gère pour traiter les données des utilisateurs, et la confidentialité des renseignements traités par ces systèmes.

Objectif principal |

La certification SOC 2 de Type II sert à démontrer qu’un cabinet indépendant de comptabilité et de vérification a examiné et évalué les objectifs et les activités de contrôle d’une entreprise, et a testé ces contrôles pour s’assurer qu’ils fonctionnent efficacement. |

Combien de temps pour la mise en œuvre |

En général, la production d’un Rapport SOC 2 prendra entre six mois et un an pour la plupart des entreprises. Les Rapports SOC 2 de Type I peuvent prendre jusqu’à six mois pour être générés, tandis que les Rapports SOC 2 de Type II prendront généralement entre six et douze mois. |

Coûts |

Le coût de la vérification SOC 2 pour les Rapports de Type II se situe généralement entre 30 000 $ US et 100 000 $ US.

Il y a des coûts supplémentaires pour :

|

Coûts et efforts

À l’instar d’un nouveau véhicule ou d’une nouvelle maison, il y a le coût initial de l’achat, le coût des mises à niveau d’usine, ainsi que les dépenses d’entretien annuelles. La certification n’est pas différente de ces exigences de dépenses. Les coûts et les efforts sont proportionnels à la taille de l’organisation ou de l’entreprise ainsi qu’aux sous-domaines de la certification. À titre d’exemple, SOC2 comporte cinq (5) Critères de Services de Confiance évaluant la sécurité, la disponibilité, l’intégrité du traitement des données, la confidentialité ou la vie privée. Ces cinq (5) critères peuvent être considérés séparément dans le cadre de la portée – chacun avec son propre coût supplémentaire

Infrastructure de contrôle

Quelle infrastructure de contrôle est actuellement en place et opérationnelle? Le système de gestion des inventaires est-il tout neuf ou devra-t-il être mis à niveau? La plupart des entreprises ont mis en place des systèmes dans le cadre de leurs opérations commerciales régulières. Ces systèmes peuvent-ils facilement fournir ce qui est exigé par la vérification de certification ou y aura-t-il besoin de contrôle manuel important pour extraire et vérifier la concordance des informations pertinentes. Demandez-vous également si l’infrastructure couvre la portée de la vérification, comme les appareils mobiles et à distance.

Maintien des exigences de contrôle

Poursuivant l’analogie, si votre entreprise a de l’expérience en matière de certification (conformité), les coûts devraient théoriquement être inférieurs. Une clé pour maintenir des coûts constants d’une année à l’autre serait d’avoir une personne dédiée (ou deux) ou une équipe entière dont la responsabilité est de comprendre quelles ressources internes et externes sont nécessaires, et de maintenir un calendrier de conformité des livrables tout au long de l’année. Ensuite, il y a les coûts annuels de la vérification de certification en tant que telle, lesquels coûts sont tributaires de la maturité des personnes, des processus et de la technologie de l’entreprise.

Vérification

La certification de sécurité prendra en compte un examen ponctuel (par exemple : SOC2 Type I) qui effectue la saisie des données relatives aux contrôles en place et/ou une période d’examen (par exemple : SOC2 Type II) qui accomplit la capture des données pour les contrôles et les meilleures pratiques suivies au fil du temps. À titre d’exemple, de nombreuses certifications exigent un test d’intrusion qui cible l’infrastructure informatique. Les coûts sont proportionnels à la taille de l’infrastructure de contrôle. La valeur de la vérification réside dans le cheminement qui consiste à parcourir en profondeur l’environnement de votre entreprise et à comprendre les processus et les procédures nécessaires pour les respecter.

Certaines industries ont des exigences de conformité précises telles que l’industrie des cartes de paiement (PCI) qui facilitent un lexique commun de contrôles pour les commerçants, les intermédiaires et les fournisseurs de cartes de crédit. Il est primordial que l’entreprise comprenne pourquoi des contrôles particuliers sont en place et opérationnels, et quel risque potentiel est atténué. La sécurité est un écosystème intégral. En d’autres termes, la sécurité est un écosystème de bout en bout dont la force dépend de son maillon le plus faible.

Autres cadres et réglementations

Les normes North American Electric Reliability Corporation – Critical Infrastructure Protection (NERC-CIP)8 sont des normes de sécurité obligatoires qui s’appliquent aux entités qui possèdent ou gèrent des installations faisant partie du réseau électrique américain et canadien.

La loi HIPAA9 (Health Insurance Portability and Accountability Act) de 1996 est une loi fédérale américaine qui exige la création de normes nationales pour protéger les informations sensibles sur la santé des patients contre toute divulgation sans le consentement ou la connaissance du patient. La « certification » HIPAA est un processus tiers destiné à aider votre entreprise à se conformer à la loi HIPAA.

Le Règlement général sur la protection des données (RGPD)10 est la loi la plus stricte en matière de confidentialité et de sécurité à l’échelle du monde. Bien qu’il ait été rédigé et adopté par l’Union européenne (UE), le RGPD impose des obligations aux organisations partout à travers le monde, tant qu’elles ciblent ou collectent des données relatives aux personnes qui habitent au sein de l’UE.

Le Bureau du surintendant des institutions financières (BSIF)11 est un organisme indépendant du Gouvernement du Canada, créé en 1987 pour contribuer à la sécurité et à la solidité du système financier canadien.

Le BSIF surveille et réglemente les banques et les assureurs enregistrés au fédéral, les sociétés de fiducie et de prêt, ainsi que les régimes de retraite privés assujettis à la surveillance fédérale canadienne.

La norme de sécurité sur les données de l’industrie des cartes de paiement (PCI DSS)12 est un ensemble de normes de sécurité produites en 2004 par Visa, MasterCard, Discover Financial Services, JCB International et American Express. Réglementé par le Conseil des normes de sécurité de l’industrie des cartes de paiement (PCI DSS), le programme de conformité vise à sécuriser les transactions par carte de crédit et de débit contre le vol de données et la fraude.

[8] https://www.nerc.com/pa/Stand/Pages/USRelStand.aspx

[9] https://www.cdc.gov/phlp/publications/topic/hipaa.html

[10] https://gdpr.eu/

[11] https://www.osfi-bsif.gc.ca/fra/osfi-bsif/Pages/default.aspx

[12] https://www.pcisecuritystandards.org/

Résumé

Il existe une diversité de cadres de conformité en matière de cybersécurité parmi lesquels vous pouvez choisir en fonction du secteur d’activité, de la taille, de l’environnement réglementaire et du budget de votre entreprise. Les coûts initiaux ainsi que les coûts permanents doivent être bien compris. Les cadres de cybersécurité sont continuellement mis à jour avec les meilleures pratiques actuelles pour amoindrir l’évolution du paysage des cybermenaces. Par conséquent, assurez-vous d’utiliser la version la plus récente.

Commencez votre parcours de conformité avec le cadre non compliqué du CIS CSC ou les exigences applicables du CMMC. Ce faisant, vous aurez une idée globale de ce que sont la plupart des cadres de conformité régissant la cybersécurité. Selon les besoins de votre entreprise, passez aux cadres plus complexes de conformité SOC2 ou ISO. Empruntez seulement la voie de la certification PCI DSS si vous traitez des transactions par carte de crédit. Quel que soit le cheminement d’affaires que votre entreprise entamera, le parcours du cadre de conformité à la cybersécurité lui sera bénéfique à long terme.